Security - 13

-

Upload

adrian-nae -

Category

Documents

-

view

219 -

download

0

description

Transcript of Security - 13

-

Vrabie Silviu SIT

Aspecte de securitate n retele de calculatoare

Importanta aspectelor de securitate n retelele de calculatoare a crescut odat cu extinderea prelucrrilor electronice de date si a transmiterii acestora prin intermediul retelelor.

n conditiile n care pot exista interese att de numeroase de "spargere" a unei retele, este

evident c proiectantii resurselor hard si soft ale acesteia trebuie s ia msuri de protectie serioase mpotriva unor tentative ru intentionate. Metode de protectie care pot stopa "inamici" accidentali se pot dovedi inutile sau cu un impact foarte redus asupra unor adversari redutabili -

dedicati si cu posibilitti materiale considerabile.

Problemele de asigurare a securittii retelelor pot fi grupate n urmtoarele domenii interdependente: confidentialiatea se refer la asigurarea accesului la informatie doar pentru utilizatorii autorizati si mpiedicarea accesului pentru persoanele neautorizate; integritatea se refer la asigurarea consistentei informatiilor (n cazul transmiterii unui mesaj prin retea, integritatea se refer la protectia mpotriva unor tentative de falsificare a mesajului); autentificarea asigur determinarea identittii persoanei cu care se comunic (aspect foarte important n cazul schimbului de informatii confidentiale sau al unor mesaje n care identitatea transmittorului este esential); ne-repudierea se refer la asumarea responsabilittii unor mesaje sau comenzi, laautenticitatea lor. Acest aspect este foarte important n cazul contractelor realizate ntre firme prin intermediul mesajelor electronice: de exemplu, un contract / comand cu o valoare foarte mare nu trebuie s poat fi ulterior repudiat() de una din prti (s-ar putea sustine, n mod fraudulos, c ntelegerea initial se referea la o sum mult mai mic).

Criptografia traditional

Istoria criptografiei este lung si pitoreasc. Se spune c la dezvoltarea procedeelor de criptare (codificare) au contribuit: armata, corpurile diplomatice, persoanele care au tinut jurnale si ndrgostitii. Evident, dezvoltarea tehnicilor de criptare a constiuit o prioritate pentru organizatiile militare, care utilizau frecvent asemenea procedee.

Modelul clasic de criptare presupune transformarea unui text surs ("plain text") printr-o functie dependent de o cheie ("key"), transformare n urma creia rezult textul cifrat ("ciphertext"). nainte de aparitia retelelor de calculatoare, acesta era transmis printr-un curier sau prin radio. n cazul interceptarii mesajelor cifrate, ele nu puteau fi decodificate prea usor n absenta cheii de criptare. Uneori, "intrusii" puteau nu numai s asculte canalele de comunicatie (intrusi pasivi), ci si s nregistreze mesajele si s le retransmit mai trziu, s introduc propriile mesaje sau s modifice mesajele legitime nainte ca ele s ajung la receptor (intrus activ). regul de baz n criptografie stabileste necesitatea cunoasterii metodei generale de criptare de ctre orice criptanalist. Acest principiu are la baz constatarea c pentru a inventa, testa si instala o nou metod de criptare este necesar o cantitate prea mare de efort pentru ca acest procedeu s fie practic. n consecint, cel mai important element devine cheia de criptare.

-

Cheia const ntr-un sir de caractere care defineste / selecteaz una sau mai multe criptri potentiale. Spre deosebire de metoda general, care, n mod traditional, se schimba doar la ctiva ani, cheia putea fi schimbat orict de des era necesar.

n concluzie, modelul de baz al criptrii foloseste o metod general cunoscut, care este parametrizat cu o cheie secret, ce poate fi schimbat usor Cnd un criptanalist trebuie s decodifice un text, el se confrunt cu una din urmtoarele probleme:

problema textului cifrat ("ciphertext only problem"), cnd are la dispozitie o cantitate de text cifrat si nici un fel de text surs;

problema textului surs cunoscut ("known plaintext problem"), cnd are la dispozitie un text surs si textul cifrat corespunztor;

problema textului surs ales ("chosen plaintext problem"), dac poate cripta la alegere zone din textul surs (poate afla criptarea unui anumit text).

Un exemplu simplu este transpozitia pe coloane, n care textul surs va fi scris liter cu liter si apoi citit pe coloane, n ordinea dat de o anumit cheie. Ca si cheie se poate alege un cuvnt cu litere distincte, de o lungime egal cu numrul de coloane folosite n cifru. Ordinea alfabetic a literelor din cuvntul cheie va da ordinea n care se vor citi coloanele. Exemplu:

Dac textul surs este: "acestcurssipropunesprezintefacilittiledecomunicareoferitedereteleledecalculatoare" iar cheia este "PRECIS", atunci asezarea sa pe coloane va genera urmtorul text cifrat:

P R E C I S

4 5 2 1 3 6

a c e s t c

u r s s i

p r o p u n

e s p r e

z i n t e f

a c i l i t

t i l e d

e c o m u n

i c a r e o

f e r i t e

d e r e t e

l e l e d e

c a l c u l

a t o a r e

"spptllmrieecaesoniioarrllotsureieuettduraupezaeifdlcacrrsictcceeeatcineftdnoeeele". Spargerea unui cifru cu transpozitie ncepe cu verificarea dac acesta este ntr-adevr de

acest tip prin calcularea frecventelor literelor si compararea acestora cu statisticile cunoscute. Dac aceste valori coincid, se deduce c fiecare liter este "ea nssi", deci este vorba de un cifru cu transpozitie.

-

Urmtorul pas este emiterea unei presupuneri n legtur cu numrul de coloane. Acesta se poate deduce pe baza unui cuvnt sau expresii ghicite ca fcnd parte din text. Considernd sintagma "sprezinte", cu grupurile de litere (luate pe coloane) "si", "n", "pt", "re", se poate deduce numrul de litere care le separ, deci numrul de coloane. Notm n continuare cu k acest numr de coloane.

Pentru a descoperi modul de ordonare a coloanelor, dac k este mic, se pot considera

toate posibilittile de grupare a cte dou coloane (n numr de k(k-1) ). Se verific dac ele formeaz mpreun un text corect numrnd frecventele literelor si comparndu-le cu cele statistice. Perechea cu cea mai bun potrivire se consider corect pozitionat. Apoi se ncearc, dup acelasi principiu, determinarea coloanei succesoare perechii din coloanele rmase iar apoi - a coloanei predecesoare. n urma acestor operatii, exist sanse mari ca textul s devin recognoscibil.

Tehnica propus presupune alegerea unui sir aleator de biti pe post de cheie si aducerea

textului surs n forma unei succesiuni de biti prin nlocuirea fiecrui caracter cu codul su ASCII. Apoi se aplic o operatie logic - de tip Sau exclusiv (operatia invers echivalentei: 0 xor 0 = 0, 0 xor 1 = 1, 1 xor 0 = 1, 1 xor 1 = 0) - ntre cele dou siruri de biti. Textul cifrat rezultat nu poate fi spart pentru c nu exist indicii asupra textului surs si nici textul cifrat nu ofer criptanalistului informatii. Pentru un esantion de text cifrat suficient de mare, orice liter sau grup de litere (diftong, triftong) va aprea la fel de des.

Acest procedeu este cunoscut sub numele de metoda cheilor acoperitoare.

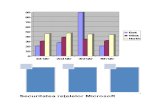

Schema de aplicare a unui algoritm asimetric

Problema autentificrii

Un alt domeniu n care a evoluat criptografia modern este cel al crerii unor protocoale de autentificare - tehnica prin care un proces verific dac partenerul de comunicatie este cel presupus si nu un impostor. Verificarea identittii unui proces de la distant este dificil si

-

necesit utilizarea unor protocoale complexe, bazate pe tehnici criptografice. Problema poate fi imaginat intuitiv sub forma a doi parteneri care comunic si a altuia care doreste s se introduc fraudulos n comunicatie, simulnd pe oricare din partenerii de discutie. Ca o metod de protectie, cei doi utilizatori pot stabili, de exemplu, o cheie secret de sesiune, dar aceast metod presupune transmiterea cheii printr-un canal sigur; de aceea, se prefer, ca si n cazul mpiedicrii interceptrilor, utilizarea criptrilor cu chei publice.

Unul din protocoalele de autentificare folosit n sistemele n timp real se numeste Kerberos (omonimul cinelui-paznic al lui Hades, care i tinea pe cei nedoriti afar). Conectia securizat la un server aflat la distant cu ssh foloseste pentru autentificare un alt protocol, bazat pe algoritmul cu cheie public RSA.

Problema autentificrii impune gsirea unui corespondent electronic pentru semnturile autorizate de pe documentele legale. Un asemenea corepondent se numeste semntur digital (vezi figura de mai jos) si presupune existenta unui sistem prin care una din prti s poat transmite mesaje "semnate" celeilalte prti, astfel nct:

1. receptorul s poat verifica identitatea pe care pretinde c o are emittorul. Aceast cerint este necesar, de exemplu, n sistemele financiare: calculatorul trebuie s se asigure c un ordin de cumprare sau de plat apartine companiei cu al crei cont bancar se va opera.

2. transmittorul s nu poat renega ulterior continutul mesajului. Aceast necesitate asigur protejarea bncilor mpotriva fraudelor: un client necinstit ar putea acuza banca implicat n tranzactie, pretinznd, de exemplu, c nu a emis un anumit ordin (de plat).

3. receptorul s nu poat pregti el nsusi mesajul. n cazul unei tranzactii financiare cu o banc, aceast cerint protejeaz clientul dac banca ncearc s-i falsifice mesajul. Ca semnturi digitale, se pot folosi semnturi cu cheie secret sau public dar, asa cum

s-a explicat anterior, de obicei se prefer cheile publice.n cazul mesajelor transmise prin post electronic, riscul legat de impersonificarea expeditorului este destul de mare fiindc standardele utilizate pentru transmiterea postei electronice sunt simple si n plus au fost fcute publice (ceea ce nseamn ca oricine are acces la ele si poate s le studieze)

Semnarea digital a mesajelor necriptate