c5 Securitate Firewall Uri 2015

-

Upload

andrutzza-andra -

Category

Documents

-

view

22 -

download

3

description

Transcript of c5 Securitate Firewall Uri 2015

-

Securitatea retelelor de calculatoare(firewall-uri)

Reelele de calculatoare sunt o resurs partajat, folosit de ctre mai multe aplicaii n diverse scopuri. Uneori, datele transmise ntre procesele aplicaie sunt confideniale i ar fi de dorit ca ele s nu fie citite dect de cei crora li se adreseaz.

Suita de protocoale TCP/IP s-a dezvoltat la nceput ntr-un mediu academic sigur. Din acest motiv, iniial, nu s-a acordat atenie procesului de securizare sau autentificare n cadrul acestor protocoale.

Exist tendina ca tot mai multe aplicaii ruvoitoare create sau achiziionate de ini cu preocupri distructive, s fie rulate n reele, cu diverse scopuri malefice. Trebuie s prevenim aceste aplicaii sau s mpiedicm rularea lor. Unele dintre aceste aplicaii pot duce la:

aglomerarea calculatorului cu att de mult trafic, nct traficul real nu poate fi administrat. Acest procedeu poart numele de negarea service-ului(DoS-Denial of Service)

ctigarea accesului la calculator, fapt ce poate determina citirea, scrierea sau tergerea unor fiiere private sau rularea pe calculator a unor programe neautorizate, cum ar fi trimiterea de spam-uri. De asemenea, utilizarea calculatorului, respectiv, pentru atacarea altor calculatoare, este o alt metod frecvent utilizat de atacatori.

-

Atacuri asupra reelelor

Inundaiile SYN(SYN floodings)

Acesta este un atac de tip refuz al serviciului.

O conexiune TCP ncepe cu un SYN de la client.

Serverul constat acest lucru i rspunde prin trimiterea unui pachet de rspuns ACK

cu propriul SYN. De asemenea, serverul salveaz o parte din informaia referitoare la

aceast nou posibil conexiune.

O inundaie SYN are loc atunci cnd atacatorul trimite foarte multe segmente deschise

de SYN i nu finalizeaz/completeaz niciodat dialogul n trei faze(handshake).

Fiecare SYN consum resurse ale serverului, care nu devin disponibile pn cnd nu a

trecut o anumit perioad de timp. Serverul poate s nu dispun de suficient

memorie pentru a administra cereri reale de conexiune TCP.

-

Atacuri asupra reelelor

Refuzul distribuit al serviciului(Distributed Denial of Service-DDoS)

Acest tip de atac este din categoria inundaiilor SYN.

Mii de calculatoare gazd, slab protejate, sunt subminate de rufctori/sprgtori

(crackers). Aceste gazde sunt denumite fantome(zombies).

La un semnal, toate fantomele trimit cereri HTTP unui server victim. Suprancrcarea

reduce drastic nivelul de servicii oferit de server, chiar pn la zero, altor calculatoare.

Acest procedeu este folosit pentru a suprancrca gazda/serverul, (din motive cel mai

adesea, politice) de ctre cracker sau ca parte a unui atac mai amplu mpotriva unei

gazde comerciale (de exemplu, un site de pariuri) cu scopul de a-l determina s plteasc

o rscumprare.

-

Atacuri asupra reelelor

Atacuri datorate implementrilor unor protocoale

Multe implementri ale protocoalelor din suita TCP/IP au bug-uri/carene ascunse. Acestea pot fi, uneori, exploatate de rufctori. De exemplu, unele calculatoare sunt vulnerabile la pachetele foarte mari, transmise prin utilizarea comenzilor ping, i sufer astfel atacuri denumite ping-uri ale morii. Aceste pachete sunt mult mai mari dect MTU i suprancarc bufferele interne, atunci cnd gazda ncearc reasamblarea fragmentelor: cel care le scrie nu se ateapt ca pachetele ICMP s fie att de mari. Rezultatul cel mai ntlnit este crash-ul/clacarea.

Cea mai simpl soluie este aceea de a ignora pachetele ICMP care sunt mai mari dect MTU. Pachetele ICMP reale nu sunt niciodat suficient de mari/largi astfel nct s fie necesar o fragmentare a lor, deci, putem renuna fr probleme la fragmentele ICMP. O alt variant este de a ncerca repararea/fixarea codului de reasamblare(adic asamblarea pachetelor din fragmente).

n mod similar, unele sisteme nu pot face fa la fragmentele bomb. Acest lucru are loc atunci cnd un numr de fragmente de pachete sunt primite, dar toate pachetele au i fragmente lips i din acest motiv ele nu pot fi reasamblate. Din nou, cauza problemei const n insuficiena resurselor necesare stocrii fragmentelor.

-

Atacuri asupra reelelor

Malware (malicious software-software ruvoitor) sunt softuri concepute pentru a cauza daune unui calculator sau unei retele se ntlnesc sub form de:

virui (viruses), adic programe care se pot ataa singure de alte programe i mpiedec, de cele mai multe ori, buna lor funcionare.

viermi ( worms ), adic programe independente, dar care se deplasez singure prin reea, de la un calculator la altul, provocnd diverse daune(asupra fiierelor, datelor, etc.)

troieni ( trojans ), adic programe care pretind c sunt altceva dect ceea ce sunt de fapt, fiind de fapt programe ruvoitoare, ce se ascund sub forma unor programe utile, n sperana c utilizatorul le va rula, din greeal. Ele permit rufctorilor s ctige accesul la calculatoarele pe care se afl programul de tip troian i s provoace daune asupra fiierelor, a modului de rulare a programelor, a datelor sau, pur i simplu, s fure anumite date sau s le modifice.

Un alt mod de a intra ntr-un calculator are loc atunci cnd aplicaia nu verific suficient de bine datele primite. n cazul atacurilor asupra buffere-lor, atacatorul trimite o mulime de date, alese cu atenie, astfel nct clientul s eueze n ncercarea de a le verifica. Acestea suprancarc memoria buffer, pe care clientul a alocat-o datelor. Ca rezultat, clientul ncepe s ruleze datele primite care, desigur vor rula n favoarea serverului(adic vor executa operaiile dorite de server) i n detrimentul clientului. Browserele web, fiind programe mari i complexe, sunt, ndeosebi, susceptibile la aceast problem.

-

Atacuri asupra reelelor

Atacurile de tip social engineering

Aceast form de atac este una veche, dar a renscut o dat cu era Internetului.

Aplicat n viaa real, este adeseori denumit iretlicul ncrederii(configence trick).

In cazul n care calculatorul este mult prea greu de spart, este atacat, n schimb,

utilizatorul. Multe persoane consider acest gen de atacuri mai uoare dect cele asupra

calculatorului. Cea mai simpl form este apelarea unui administrator de sistem i

folosirea unor mijloace de persuasiune asupra acestuia ca s se obin parola mainii lui.

Acest lucru se face uneori prin prezentarea atacatorului( care se poate afla la distan)

drept superiorul lui i s-l amenine cu concedierea, sau atacatorul se poate preface c

este un utilizator care i-a uitat parola, sau alte iretlicuri asemntoare care s-l

sensibilizeze i s-l fac s cedeze. Aceast metod este mult mai uoar i mai rapid

dect ncercrile de a sparge parola.

-

Atacuri asupra reelelor

O alt industrie n cretere este reprezentat de phising(nelciune electronic).

Aceasta este o form de personificare fals cu scopul de a convinge victima s divulge

informaii confideniale, cum ar fi numere de cont sau numere de card, etc.

Un tip clasic de phising este:

Victima primete un e-mail care se presupune c este de la banc i prin care este

rugat s-i actualizeze/updateze datele personale. E-mailul conine o legtur(link)

ctre un site pe care/unde se poate face acest lucru.

Pagina Web este construit plauzibil, astfel nct s par a fi de la banca respectiv

Victima introduce datele personale i le trimite

Desigur, att e-mailul ct i pagina Web sunt false i astfel datele personale ajung n

mna criminalilor.

-

Atacuri asupra reelelor

O alt metod se bazeaz pe lcomia anumitor persoane. De exemplu, frauda nigerian sau 419. In acest caz:

Victima primete un e-mail cu o poveste referitoare la cineva care are foarte muli bani, aur sau diamante i dorete s le transfere n ara dumeavoastr dar anumite legi l mpiedic;

E-mailul ofer victimei un procent din bani dac l ajut, dar prima dat victima trebuie s garanteze nelegerea pltind o anumit tax, sau trimind detalii privind transferul bancar, pentru a face posibil transferul.

Un atac similar implic ideea c victima a ctigat la loterie i sunt necesare date personale bancare pentru a permite transferul ctigului.

Acest tip de atacuri, la nivel social, au existat nc dinainte de existena Internetului: atacul 419 s-a perpetuat prin intermediul scrisorilor sau al faxului. In societate s-au gsit metode de a contracara aceste atacuri i trebuie fcut acelai lucru i n cazul Internetului.

-

Atacuri asupra reelelor

Pentru a reduce impactul atacurilor asupra reelei se iau unele msuri precum: accesul n

reea s fie protejat de un firewall, instalarea unui antivirus pentru serverul de e-mail, o

politic de monitorizare a serviciilor prin scanarea porturilor pentru a vedea care

sunt deschise i ar putea fi folosite de atacatori, etc.

O aplicaie de scanat porturi este cea care iniiaz conexiuni ctre toate porturile unui

sistem int, pentru a determina care porturi sunt deschise i aflnd astfel ce servicii sunt

disponibile. Una din cele mai folosite aplicaii de scanat porturile este nmap (network

mapper) pentru explorarea reelei i audit de securitate, care poate oferi informaii

despre porturile deschise i despre porturile filtrate. De asemenea ofer informaii

despre serviciile rulate i pune la dispoziia administratorului de reea metode de

detectare a staiilor active dintr-o reea, serviciile folosite de utilizatori, etc.

Aplicaia nmap ruleaz att pe S. O. Linux ct i pe S.O MsWindows (vezi

http://nmap.org).

-

Protecia reelelor prin firewall-uri

O metod de a reduce pericolul unui atac este, n primul rnd, de a preveni ca pachetul s ajung la gazd.

Un firewall(numit i zid de protecie) este un element intermediar(hard sau soft, sau ambele, de exemplu un router) poziionat ntre o reea privat i Internet, care ncearc s protejeze reeaua privat de atacuri din exterior, cercetnd fiecare pachet, pe msur ce acesta trece prin el i deciznd ce s fac cu el .

-

Protecia reelelor prin firewall-uri

Funciile principale ale firewall-ului pot fi:

trecerea pachetelor neschimbate;

trecerea pachetelor modificate ntr-un fel, de exemplu, bii de TOS schimbai;

abandonarea pachetului i trimiterea unor notificaii ICMP napoi la expeditor (de exemplu,

port imposibil de atins/ajuns);

abandonarea n linite a pachetului. Aceast modalitate este un mijloc bun de aprare

mpotriva surselor ruvoitoare, n cutare de servicii vulnerabile. Rspunsul normal, n cazul

unui pachet trimis unui port UDP nchis, este cel prin intermediul unui pachet ICMP, cu

meniunea port imposibil de ajuns. Acesta este un semnal trimis expeditorului care

sugereaz funcionarea calculatorului i ncurajeaz ncercrile ulterioare. Tcerea poate

sugera c nu exist nici un calculator la cellalt capt.

-

Funcionarea firewall-urilor

Firewall-urile simple funcioneaz pe un numr mai mic de straturi, n timp ce firewall-urile mai avansate acoper un numr mai mare de straturi fiind mult mai eficiente. De asemenea, firewall-urile pot fi incluse n sistemele de operare sau nu i atunci ruleaz ca aplicaii independente.

-

Firewall-uri cu filtrarea pachetelor

Tipul fundamental de firewall este cel ce face filtrare de pachete. Firewall-ul de tip filtru de pachete se afl, de obicei, n dispozitive de rutare care includ funcionaliti de control pentru sistemul de adresare i sesiunile de comunicri.

Funcionalitatea de control al accesului unui firewall de filtrare de pachete este guvernat de un set de directive, denumite reguli de rulare.

In forma de baz, filtrele de pachete funcioneaz la nivelul reea. Aceast funcionalitate de baz este conceput s asigure controlul accesului la reea, bazat pe mai multe informaii coninute ntr-un pachet IP i anume:

Firewall-urile cu filtrare de pachete sunt, de obicei, implementate pe infrastructuri de reea ce folosesc protocoalele TCP/IP, dar pot fi folosite i pe alte infrastructuri ce folosesc de exemplu IPX/SPX (Novell NetWare).

Firewall-urile ce realizeaz filtrarea pachetelor i routerele pot filtra traficul de reea, de asemenea, bazat pe anumite caracteristici ale traficului, de exemplu, n cazul n care ar folosi protocolul ICMP pentru inundarea cu trafic, crend astfel denial-of-service distribuit (DDoS).

-

Firewall-uri cu filtrarea pachetelor

Firewall-urile cu filtrarea pachetelor au dou puncte forte principale: viteza i flexibilitatea, pentru c ele nu examineaz datele deasupra nivelului reea. De asemenea, fiindc pot fi folosite cele mai moderne protocoale la nivel reea, firewall-ul cu filtrarea pachetelor poate fi folosit pentru a asigura aproape orice tip de comunicare n reea. Aceast simplitate permite firewall-ului filtru de pachete s fie folosit n aproape orice infrastructur de reea de firm.

-

Firewall-uri cu filtrarea pachetelor

Router-ul accept pachete de la conexiuni cu ncredere redus, care, de obicei, pot fi de

la un alt router sau controale de ISP. Router-ul efectueaz apoi controlul accesului n

conformitate cu politica implementat, de exemplu, blocheaz pachete SNMP (Simple

Network Management Protocol), permite pachete HTTP (Hipertext Transport Protocol),

etc.

Se trec apoi pachetele la alte firewall-uri mai puternice, pentru controlul accesului i mai

multe operaiuni de filtrare din straturile superioare ale stivei OSI. Figura anterioara

arat, de asemenea, o reea intern, cu mai puin ncredere, legat ntre router-ul de

margine i un firewall interior, denumit uneori zon de reea DMZ (Demilitarized Zone)

i o reea bine protejat de firewall-ul principal.

-

Reguli de filtrare

Aciunea unei reguli asupra unui pachet poate fi:

Acceptare (Accept): firewall-ul trece pachetul prin firewall, cu rezerva existenei unor capabiliti de logare.

Refuzare (Deny): firewall-ul arunc pachetul, fr a-l trece prin firewall. Odat ce pachetul este aruncat, este returnat la sistemul surs un mesaj de eroare. Aciunea Deny poate sau nu, genera intrri n fiierul de log-uri, n funcie de firewall i de setul de reguli de configurare.

Respinge(discard)i: firewall-ul nu numai c arunc pachetul, dar nu se ntoarce un mesaj de eroare la sistemul surs. Aceast aciune special este folosit pentru a pune n aplicare metodologia tip black hole (gaura neagr) n care un firewall nu-i dezvluie prezena sa la un outsider. Ca i n alte aciuni, discard poate, sau nu, genera intrri n fiierul de log-uri.

-

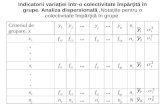

Regulile unui firewall pentru o reea imaginar, cu adresa IP 192.168.1.0

Adresa surs Portul surs Adresa destinaie Portul destinaie Aciu

-nea

Descrierea

1 Oricare

(any)

Oricare

(any)

192.168.1.0 >1023 permis Regul ce permite conexiunilor TCP

ntoarcerea la subreeaua intern

2 192.168.1.1 Oricare

(any)

Oricare

(any)

Oricare

(any)

interzis Previne conectarea la nsui firewall-ul

de oriunde i de ctre oricine

3 Oricare

any)

Oricare

(any)

192.168.1.1 Oricare

(any)

interzis Previne accesarea direct a firewall-ului

de ctre utilizatorii externi

4 192.168.1.0 Oricare

(any)

Oricare

(any)

Oricare

(any)

permis Utilizatorii interni pot accesa servere

externe

5 Oricare

(any)

Oricare

(any)

192.168.1.2 SMTP permis Permite utilizatorilor externi s trimit

e-mailuri n reeaua intern

6 Oricare

(any)

Oricare

(any)

192.168.1.3 http permis Permite utilizatorilor externi accesarea

serverelor WWW

7 Oricare

(any)

Oricare

(any)

Oricare

(any)

Oricare

(any)

interzis Reunete toate regulile. Tot ceea ce nu

este permis (anterior nu a fost permis),

n mod explicit, este interzis

-

Reguli de filtrare

Prima regul permite pachetelor de la sistemele externe s treac la sistemele interne, completnd astfel conexiunea

A doua regul interzice firewall-ului transmiterea oricror pachete cu adresa surs a sa. Acest lucru mpiedic un atacator care ar vrea s spoofing adresa firewall-ului n sperana c firewall-ul va lsa/trece acest pachet la o destinaie intern. Ca rezultat, destinaia ar putea accepta apoi pachetul, deoarece ar prea s fi venit direct de la firewall

Regula a treia simplific blocarea pachetelor externe, pentru a nu accesa direct firewall-ul.

Regula a patra permite sistemelor interne s se conecteze la sistemele externe, folosind orice adrese externe i orice protocol.

Regulile 5 i 6 permit pachetelor externe s treac prin firewall, n cazul n care conin date SMTP (Simple Mail Transport Protocol) sau date HTTP, care sunt date pentru e-mail i, respectiv, date web.

Regula final este una foarte important, blocheaz orice alte pachete din exterior.

Se poate deduce, apoi, c politica de securitate a informaiilor pentru reea este dup cum urmeaz:

Este permis orice tip de acces din interior spre exterior.

Nici un acces din exterior spre interior nu este permis, cu excepia celor SMTP i HTTP.

De asemenea, serverele SMTP i HTTP sunt poziionate n spatele firewall-ului.

-

Deficienele filtrrii pachetelor

Deoarece firewall-ul de tip filtru de pachete nu examineaz datele straturilor superioare, ele nu pot preveni atacurile care folosesc vulnerabiliti specifice aplicaiilor

Din cauza informaiilor limitate, disponibile la firewall, funcionalitatea de logare este limitat. Logurile conin aceleai informaii pentru a lua decizii de control al accesului (adresa surs, adresa destinaie i tipul de trafic).

Cele mai multe firewall-uri cu filtrare de pachete nu au scheme evoluate de autentificare a utilizatorilor. Inc o dat, aceast limitare este, n mare parte, datorat limitrilor privind funcionaliti la nivele superioare.

Acestea sunt, n general, vulnerabile la atacurile care profit de problemele din cadrul stivei TCP/IP, cum ar fi spoofing-ul adreselor nivelului reea. Multe firewall-uri cu filtru de pachete nu pot detecta un pachet de reea, la care adresa reea a fost modificat. Atacurile de inselare(spoofing) sunt, n general, folosite de ctre intrui pentru a ocoli controalele de securitate ntr-un firewall de nivel mai ridicat.

In cele din urm, datorit numrului mic de variabile utilizate n deciziile de control al accesului, firewall-urile cu filtru de pachete sunt susceptibile de a nclca normele de securitate din cauza configuraiilor necorespunztoare. Cu alte cuvinte, este uor de configurat, accidental, un firewall filtru de pachete pentru a permite tipuri de trafic, surse i destinaii care ar trebui interzise, pentru a realiza politica de securitate a unei organizaii.

-

Firewall-uri cu inspectare dinamic

Firewall-urile cu inspectare dinamic sunt filtre de pachete care includ n plus filtrarea la

nivelul transport.

Atunci cnd o aplicaie creeaz o conexiune TCP cu un host de la distan, este creat, de

asemenea, un port, pe sistemul surs, cu scopul de a primi trafic de reea de la sistemul

destinaie. In conformitate cu specificaiile TCP, acest port surs client va fi un numr mai

mare dect 1023 i mai mic dect 16384. Potrivit conveniei, portul n gazda-destinaie va

avea, probabil, un numr de port mai mic de 1024. De exemplu, pentru SMTP este 25.

Firewall-urile cu filtrarea pachetelor trebuie s permit traficul de reea de intrare pe toate

aceste porturi cu numere mari, pentru ca n legturile orientate pe conexiune s se

ntoarc, de exemplu, pachetele de la destinaie. Deschiderea acestui mare numr de porturi

creeaz un risc imens de intruziune de ctre utilizatorii neautorizai, care ar putea folosi o

varietate de tehnici de a accesa aceste porturi.

-

Firewall-uri de tip poart aplicaie-proxy

Porile de aplicaie proxy sunt firewall-uri avansate care combin funcionalitatea de control al accesului de

la nivele inferioare cu cea de la nivelul superior (nivelul aplicaie). In cazul n care softul porii de aplicaie

proxy nceteaz s funcioneze, sistemul firewall nu mai este capabil s transmit pachetele de reea prin

sistemul firewall. Fiecare aplicaie proxy, n parte, numit, de asemenea, i agent proxy interfereaz n

mod direct cu setul de reguli al controlului de acces al firewall-ului pentru a determina dac unei pri a

traficului reelei i este permis trecerea prin firewall.

Pe lng setul de reguli, fiecare agent proxy are capacitatea de a cere autentficarea fiecrui utilizator individual al reelei. Aceast autentificare a utilizatorilor poate lua mai multe forme, printre care:

- autentificarea prin ID-ul utilizatorului i parola de autentificare;

- autentificarea printr-un simbol hardware i software;

- autentificare pe baza adresei surs;

- autentificare biometric.

Porile de aplicaie proxy au numeroase avantaje fa de firewall-urile cu filtrarea pachetelor precum i asupra firewall-urilor cu inspecie dinamic a (filtrrii) pachetelor. Porile de aplicaie proxy au, de obicei, mai multe posibiliti de logare extensiv, datorit faptului c firewall-ul este capabil s examineze ntregul pachet de reea i nu doar adresele i porturile reelei. De exemplu, logarea porilor de aplicaie proxy poate conine comenzi specifice de aplicaie n interiorul traficului reelei.

-

Servere proxy dedicate

-

Servere proxy dedicate

Pe lng funcionalitatea autentificrii i logrii, serverele proxy dedicate sunt utile pentru

scanarea coninutului web i al e-mail-urilor, incluznd urmtoarele:

filtrarea de applett-uri Java;

filtrare de controale active X ;

filtrare JavaScript;

blocarea unor tipuri specifice de extensii MIME;

scanare i nlturare de virui;

scanare, filtrare i nlturare de macrovirui;

comenzi specifice pentru aplicaii, de exemplu, blocarea comenzii de tergere (delete)

n cazul HTTP; i

controale specifice pentru utilizatori, incluznd blocarea unor anumite tipuri de coninut

pentru anumii utilizatori.

-

Tehnologii firewall hibride

Produsele firewall curente ncorporeaz funcionalitatea mai multor tipuri de firewall-uri.

De exemplu, multe pori de aplicaie proxy implementeaz funcionaliti de filtrare de

pachete, oferind un suport mai bun pentru aplicaii bazate pe UDP.

Tot n acest mod, multe firewall-uri cu filtrarea pachetelor, comercializate sau cu inspecie

dinamic a filtrrii pachetelor, au implementat funcionalitatea aplicaiei proxy. In

majoritatea cazurilor, firewall-urile cu filtrarea pachetelor sau a celor cu inspecie stabil a

filtrrii pachetelor implementeaz aplicaii proxy pentru a furniza o mbuntire a logrii

traficului de reea i a autentificarii utilizatorului n firewall-urile lor.

-

Translatarea adreselor de retea

-

Translatarea adreselor de retea si a porturilor

-

Firewall-uri personale

Securizarea calculatoarelor personale, acas sau n alte locaii, este acum la fel de important ca i securizarea lor la birou, deoarece mult lume lucreaz acas i opereaz cu date ale unor organizaii sau agenii. Utilizatorii care au acces la Internet de acas, prin modem sau nu, spre un furnizor de servicii internet (ISP), pot avea puine protecii firewall disponibile la ei, pentru c un ISP trebuie s armonizeze mai multe politici diferite de securitate. Aceste produse sunt implementate tipic n una sau dou configuraii.

Una dintre aceste configuraii este un firewall personal, care este instalat pe sistemul care trebuie protejat. Firewall-urile personale nu ofer, de obicei, protecie altor sisteme sau resurse. La fel, firewall-urile personale nu furnizeaz controale asupra traficului de reea care traverseaz un sistem al unui calculator ele doar protejeaz sistemul calculatorului pe care sunt instalate.

A doua configurare este denumit dispozitiv firewall personal, care este un concept similar cu acela al unui firewall tradiional. In majoritatea cazurilor, dispozitivele firewall personale sunt proiectate spre a proteja reelele mici precum reelele care pot fi gsite n birouri de acas. Aceste dispozitive opereaz, de obicei, pe un hardware specializat i integreaz i alte forme de componente de infrastructur a reelei pe lng nsui firewall-ul, printre care: modem pe cablu cu rutare WAN, switch de reea, server DHCP, agent de management reea (SNMP) i ageni de aplicaie proxy.

-

Modulul IPtables, care intr n componena unor firewall-uri, conine 3 tabele: Mangle, Filter i NAT. Fiecare dintre aceste tabele conine anumite lanuri (chains) de dirijare: PREROUTING, INPUT, FORWARD, OUTPUT i POSTROUTING.

Un lan este o list cu reguli de verificare. Fiecare regul spune ce s faci cu un pachet, n funcie de antetul su.

Dac regula nu se potrivete cu pachetul, atunci este examinat urmtoarea regul din

lan. n final, dac nu mai exist reguli de examinat, nucleul Linux se uit la politica acelui

lan pentru a decide soarta pachetului. Fiecare regul sau set de reguli are o int. Dac o

regul se potrivete, inta ei specific ce se va ntmpla cu acel pachet.

Exist dou inte foarte simple, incluse: ACCEPT i DROP. Mai exist i specificaii de tipul

salt (jump). Aceast instruciune se folosete atunci cnd inta unui pachet este un alt lan.

Sintaxa unei reguli este de forma:

Iptables [-t tabel] comand lan [identificatori] [int/salt].

Utilitarul/modulul IPtables

-

Intrebari?